IoT Security MCUs 應(yīng)用在新興物聯(lián)網(wǎng)裝置設(shè)計(jì)上的重要性分析

近年來物聯(lián)網(wǎng) (Internet of Things) 的蓬勃發(fā)展,有關(guān)物聯(lián)網(wǎng)的議題如雨后春筍般浮上臺(tái)面,這當(dāng)中有關(guān)資安的議題正是被廣泛討論的其中一項(xiàng)。雖然資安問題看起來非常龐大與復(fù)雜,但實(shí)際上有些做法與規(guī)范可以參考過去的互聯(lián)網(wǎng)經(jīng)驗(yàn),并以其為基礎(chǔ)進(jìn)而發(fā)展成完善的管理機(jī)制;筆者認(rèn)為要實(shí)現(xiàn)完整的物聯(lián)網(wǎng)安全要考慮的是一個(gè)從端到端 (end-to-end) 的整體系統(tǒng)問題,本篇文章將以一份出自于瑞典皇家理工學(xué)院(瑞典語:Kungliga Tekniska högskolan,縮寫為KTH)公開的專業(yè)報(bào)告[1],題目為:Potential Security Risks in Google Nest Indoor Camera(中文參考翻譯:Google Nest Indoor Camera潛在的資安威脅)所整理出來的威脅模式為例來說明如何實(shí)現(xiàn)IoT Security的功能以協(xié)助連網(wǎng)裝置能夠避免大部分已被分類出來的物聯(lián)網(wǎng)安全弱點(diǎn),并賦能以微控制器為主的設(shè)計(jì)主體能夠?qū)崿F(xiàn)物聯(lián)網(wǎng)裝置的應(yīng)用安全。

OWASP (Open Web Application Security Project)

在前面提到的該份報(bào)告,基本上是參照了開源社群的項(xiàng)目OWASP的整理所定義出的連網(wǎng)應(yīng)用所面臨的一些資安威脅項(xiàng)目,這些項(xiàng)目都是開源社群長期累積出來并且還有進(jìn)行分類的匯整,文中談到了OWASP Top 10 2017 [2] (2017版本項(xiàng)目和2021有些許不同,本文采用2021版本用詞),也提到了業(yè)界存在的一些分析連網(wǎng)裝置可能遭受的資安威脅所采用與評(píng)估方法,例如:Weave[3]: 一個(gè)通訊協(xié)議用以支持符合低功耗、具使用功能彈性和提供連網(wǎng)安全解決方案的做法; S.T.R.I.D.E[4]: 一項(xiàng)由微軟的工程師所提出預(yù)先針對(duì)資通訊產(chǎn)品可能遭受到的資安威脅項(xiàng)目; DREAD[5]: 一種風(fēng)險(xiǎn)程度分類方法,主要是針對(duì)當(dāng)分析出系統(tǒng)有資安漏洞后,對(duì)有心利用這些漏洞所可能造成的損害程度做分類。若以連網(wǎng)裝置為中心來看,例如皇家理工學(xué)院的報(bào)告所提到的Google Nest Indoor Camera,其真正有關(guān)聯(lián)整理出來的有三項(xiàng):Cryptographic Failures、Injection、Identification and Authentication Failures。筆者將會(huì)根據(jù)報(bào)告所列出的攻擊方法與所提到資安評(píng)估方法做出詳細(xì)的對(duì)照說明,可以當(dāng)作一個(gè)連網(wǎng)裝置在產(chǎn)品設(shè)計(jì)時(shí)間時(shí)的一種資通安全保障的評(píng)估參考方法。另特別申明,筆者并不針對(duì)該報(bào)告后半部所述的測試結(jié)果予以評(píng)論,畢竟并沒有照著該報(bào)告進(jìn)行相同的測試,但其所提出的資安評(píng)估方法是適合用于分析采用MCU或MPU開發(fā)出的連網(wǎng)裝置的安全功能是否能提供物聯(lián)網(wǎng)產(chǎn)品所能提供的應(yīng)用必須要提供的資安保障方法,可拿來當(dāng)作于連網(wǎng)產(chǎn)品設(shè)計(jì)規(guī)劃階段的預(yù)先系統(tǒng)資安風(fēng)險(xiǎn)評(píng)估工具,詳如表一的說明。

表一:物聯(lián)網(wǎng)產(chǎn)品資安問題分析表

建立物聯(lián)網(wǎng)產(chǎn)品潛在資安威脅分析模型

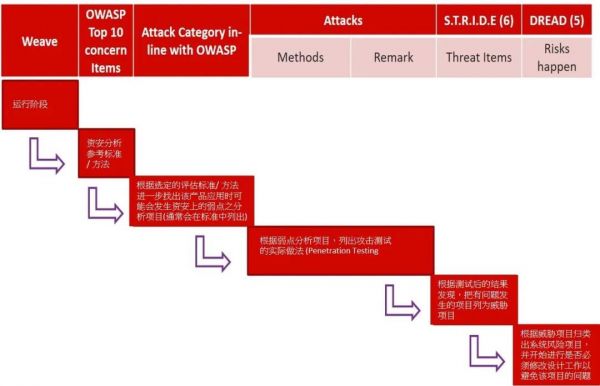

在表一的說明內(nèi)容里,看似有非常多的項(xiàng)目,但我們可以進(jìn)一步的說明想要闡述的分析行為如下圖。

圖一:連網(wǎng)裝置資安威脅分析模型范例

依威脅分析的結(jié)果或是在列出可能的攻擊方法后選定產(chǎn)品可行采用的MCU/ MPU

當(dāng)根據(jù)圖一所示的資安威脅分析模型對(duì)所欲制作的產(chǎn)品或是已完成的產(chǎn)品進(jìn)行分析時(shí),可以預(yù)先了解到所欲設(shè)計(jì)生產(chǎn)的連網(wǎng)產(chǎn)品必須要事先防范的資安問題,或者是進(jìn)行裝置原型設(shè)計(jì)完成后的滲透測試分析。在這過程中,產(chǎn)品的主控芯片,不管是MCU (微控制器) 或MPU (微處理器) ,無疑是電子技術(shù)部份的核心考慮,本文提出的方法,可以讓讀者有一個(gè)簡單的產(chǎn)品潛在資安威脅分析依循,除非產(chǎn)品本身已被要求必須進(jìn)認(rèn)證實(shí)驗(yàn)室拿到確定的認(rèn)證,這個(gè)方法不失為一個(gè)資安威脅評(píng)估參考方法。再者,可以利用這方法,做為挑選MCU或MPU解決方案的依據(jù)。新唐由M2351、M2354所開展出的IoT Security特色功能的產(chǎn)品,通過依循Arm與主流業(yè)界生態(tài)公司支持的Arm PSA認(rèn)證,在產(chǎn)品設(shè)計(jì)時(shí)間就終端連網(wǎng)裝置開發(fā)客戶預(yù)先設(shè)想到產(chǎn)品應(yīng)用的場景需要的安全功能,并附上相關(guān)的配套軟件服務(wù),可以大幅減低產(chǎn)品開發(fā)商在資安議題上的負(fù)擔(dān),是市場上最佳的的物聯(lián)網(wǎng)裝置開發(fā)可采用的解決方案之一。

References

[1] http://kth.diva-portal.org/smash/record.jsf?pid=diva2%3A1464437&dswid=-8855

[2] (2017) Top 10 web application security risks. [Online] website: https://owasp.org/www-project-top-ten/

[3] OpenWeave. (2018) What is weave. [Online] website:

https://openweave.io/guides/weave-primer

[4] L. Kohnfelder and P. Garg, “The threats to our products,” 1999.

[5] J. Meierm, A. Mackman, M. Dunner, S. Vasireddy, R. Escamilla,

and A. Murukan, Improving Web Application Security: Threats and

Countermeasures. Microsoft Press, 2003, ch. 3.

編輯:zzy 最后修改時(shí)間:2021-12-27